جلوگیری از تهدیدهای سایبری و افزایش امنیت سرور ابری از جمله کارهای چالشبرانگیز مهندسان شبکه و امنیت است. امنیت سرور ابری علاوهبر محافظت از دادهها و داراییهای ارزشمند داخل سرور، شامل محافظت از منابع سرور نیز میشود. حمله سایبری به زیرساخت شبکهها و کسبوکارها از سالهای گذشته تاکنون ادامه داشته و همواره در حال افزایش است؛ بهطوریکه ۸۰ درصد از کسبوکارها سالانه حداقل یک حمله سایبری را تجربه میکنند. ازهمینرو در این مقاله تصمیم گرفتهایم تا درباره راههای افزایش امنیت سرور ابری بیشتر صحبت کنیم. با انجام تکنیکهای امنیتی روی سرور ابری خود دست هکران را از منابع اطلاعاتی و زیرساختهای کسبوکارتان کوتاه کنید.

رایجترین دلایل به خطر افتادن امنیت دادههای سرور ابری

امنیت سرور ابری تا حد قابلتوجهی به شرکت ارائهدهنده بستگی دارد. ازهمینرو اولین گامی که برای افزایش امنیت دادهها و زیرساخت کسبوکارتان باید بردارید، خرید سرور ابری از یک مجموعه حرفهای با پشتیبانی تخصصی است. بااینحال به یاد داشته باشید که رایجترین دلایل به خطر افتادن امنیت سرورهای ابری شامل موارد زیر میشود:

- بدافزارها: بدافزار در واقع نرمافزاری است که برای آسیب رساندن به کامپیوترها و سیستمعاملهای آنها طراحی میشود. تروجانها، باجافزارها، ویروسها و نرمافزارهای جاسوسی از جمله رایجترین انواع بدافزارها هستند.

- حمله Brute-force: حمله بروت فورس یک روش آزمون و خطا برای شکستن رمز عبور و کلیدهای رمزگذاری مانند API و SSH است.

- SQL injection: این حمله زمانی رخ میدهد که یک هکر از کد موجود در وباپلیکیشن برای دسترسی به پایگاه داده سرور سوءاستفاده میکند.

- حمله Sniffing: حمله اسنیفینگ به حملاتی گفته میشود که هکر طی آن قصد به دست آوردن اطلاعات محرمانه و تحقیق در مورد موضوعهای پنهانی را دارد.

- حمله XSS: طی حملات اسکریپتنویسی متقابل یا XSS کدهای مخرب به وبسایت تزریق میشود.

- احراز هویت شکسته: احراز هویت شکسته یا Broken Authentication به مجموعهای از آسیبپذیریهای سایت گفته میشود که مهاجمان از آنها برای جعل هویت کاربران قانونی سوءاستفاده میکنند.

قبل از اجرای هرگونه اقدام امنیتی برای محافظت از دادهها و زیرساختها باید عناصر مهمی را در سرور ابری خود بشناسید. امنیت میزبانی سرور، نرمافزار سرور، اتصال SSH و فایروالها از جمله مهمترین این موارد هستند که در ادامه مقاله به بررسی آنها میپردازیم.

1. خرید سرور ابری از یک ارائهدهنده معتبر

هنگام خرید سرور ابری حتما شرکت ارائهدهنده را از نظر زیرساخت امنیتی بررسی کرده و شرکتی را انتخاب کنید که علاوهبر برخورداری از یک زیرساخت امنیتی قوی، اقدامات لازم برای ایمن نگه داشتن سرور شما را انجام دهد. توصیه میکنیم برای خرید سرور ابری، ارائهدهندهای را انتخاب کنید که از روشهای امنیتی زیر برای محافظت از دادهها و سرور شما بهره ببرد:

- فایروال: فایروال یک ویژگی امنیتی اختصاصی است که درخواستهای دریافتی را بر اساس قوانین امنیتی از پیش تعریفشده تجزیه و تحلیل و فیلتر میکند. با استفاده از فایروال مطمئن خواهید بود که فقط ترافیک قانونی و ایمن به وبسایت شما خواهد رسید.

- گواهی SSL: گواهیهای SSL انتقال دادهها را بین سایت و بازدیدکنندگان رمزگذاری میکنند و باعث جلوگیری از سرقت اطلاعات حساس از شبکه میشوند.

بعضی از روشهای افزایش امنیت سرور ابری برای ارتقای امنیت VPS نیز کاربرد دارد؛ ازهمینرو از اطلاعات این مقاله میتوانید برای بهبود امنیت سرور مجازی نیز استفاده کنید.

2. تغییر پورت پیشفرض SSH بعد از خرید سرور ابری

اگر همچنان از پورت 22 برای دسترسی به سرور خود استفاده میکنید، احتمال هک شدن سرورتان بسیار بالا است؛ زیرا هکرها و مهاجمان میتوانند پورتهای باز را برای انجام حملات بروت-فورس اسکن کنند و دسترسی SSH را به سرور ریموت به دست آورند. برای جلوگیری از حمله هکرها از طریق پورت SSH توصیه میکنیم اقدامات زیر را انجام دهید:

- ترمینال را باز کنید و وارد SSH شوید.

- دستور زیر را برای ویرایش فایل پیکربندی سرویس اجرا کنید:

nano /etc/ssh/sshd_config- خطی که پورت 22 را میخواند، پیدا کنید.

- 22 را با یک عدد پورت جدید جایگزین و # را حذف کنید.

- تغییرات را ذخیره کنید و خارج شوید.

- برای ریاستارت سرویس دستور زیر را اجرا کنید:

- برای دبیان و اوبونتو

service ssh restart- برای CentOS و Red Hat Enterprise Linux (RHEL)

systemctl restart sshd.service- برای بررسی موفقیتآمیز بودن تغییرات، با استفاده از پورت جدید وارد SSH شوید.

توصیه میکنیم برای کاهش احتمال خطرات و حملات سایبری بلافاصله بعد از خرید سرور ابری یا سرور مجازی نسبت به تغییر پورت SSH اقدام کنید. همچنین به یاد داشته باشید که استفاده از پورت نادرست میتواند باعث مسدود شدن سرور توسط فایروال شود؛ بنابراین لازم است که از پورتهای قابلدسترسی و امن استفاده کنید.

3. غیرفعال کردن Root Login

سرور مجازی لینوکس یک کاربر روت (root) دارد که از بیشترین امتیازها برای تغییر سرور برخوردار است. هکرها ممکن است این کاربر را برای دسترسی کامل به سرور مورد هدف قرار دهند. غیرفعال کردن حساب روت تا حد قابلتوجهی به محافظت از سرور در برابر حملات بروت فورس کمک میکند. بااینحال، درصورت نیاز به کاربر روت میتوانید یک نام کاربری جایگزین با امتیاز اجرای دستورات root-level برای پیکربندی سرور ایجاد کنید.

برای غیرفعال کردن Root Login مراحل زیر را طی کنید:

- ترمینال را باز کنید و وارد اکانت SSH خود شوید.

- برای باز کردن و ویرایش فایل پیکربندی، با استفاده از ویرایشگر متن nano یا vi دستور زیر را اجرا کنید:

nano /etc/ssh/sshd_config- پارامتر زیر را پیدا کرده و آن را به no تغییر دهید تا ورود به روت غیرفعال شود.

PermitRootLogin=no- با اجرای دستور زیر، تغییرات را ذخیره و سرویس SSH را ریاستارت کنید:

- برای دبیان و اوبونتو

ervice ssh restart- برای CentOS و Hat Enterprise Linux (RHEL)

systemctl restart sshd.service4. استفاده از پسورد قوی؛ سادهترین روش افزایش امنیت VPS

حدس زدن رمز عبورهای حاوی اطلاعات هویتی یا عبارتهای ساده بسیار آسان است. برای جلوگیری از حملات بروت فورس و ارتقای امنیت VPS توصیه میشود از پسوردهایی متشکل از عناصر مختلف مانند اعداد و کاراکترهای خاص استفاده کنید.

ابزارهایی مانند NordPass به شما کمک میکنند تا با استفاده از گزینههای موجود مانند کاراکترهای خاص یک رمز عبور قوی بسازید. توصیه میشود از یک رمز عبور برای بیش از یک حساب کاربری استفاده نکنید و پسوردتان را بهطورمنظم (هر سه ماه یکبار) تغییر دهید.

5. جلوگیری از حملات سایبری با استفاده از کلیدهای SSH

اگر همچنان از رمز عبور برای ورود به اکانت SSH خود استفاده میکنید، ممکن است مورد حملات sniffing قرار بگیرید. برای جلوگیری از این نوع حملات سایبری توصیه میشود بهجای رمز عبور برای احراز هویت سرور مجازی از کلیدهای SSH استفاده کنید. کلیدهای SSH توسط کامپیوتر تولید میشوند و میتوانند تا 4096 بیت طول داشته باشند؛ ازهمینرو رمزگشایی آنها پیچیدهتر و سختتر از پسورد روت است.

کلیدهای SSH در دو مجموعه عمومی و خصوصی ارائه میشوند؛ SSH عمومی در سرور و SSH خصوصی در دستگاه کاربر ذخیره میشود. هنگامی که کاربر برای ورود به سیستم تلاش میکند، سرور یک رشته تصادفی ایجاد کرده و آن را با یک کلید عمومی رمزگذاری خواهد کرد. این پیام رمزگذاریشده فقط با استفاده از کلید خصوصی مرتبط قابل رمزگشایی است. برای تولید یک کلید SSH در سرور لینوکس مراحل زیر را طی کنید:

- اپلیکیشن ترمینال را باز کنید و وارد SSH شوید.

- برای تولید کلیدهای عمومی و خصوصی دستور زیر را وارد کنید:

ssh-keygen -t rsa- بعد از مشاهده پاسخ، دکمه Enter را بزنید:

Enter file in which to save the key (/root/.ssh/id_rsa):- از شما خواسته میشود که رمز عبور را دوبار وارد کنید. درصورتیکه رمز عبور ندارید، دوبار دکمه Enter را فشار دهید.

Enter passphrase (empty for no passphrase):

Enter same passphrase again:- کلیدهای عمومی و خصوصی شما با موفقیت ذخیره شدهاند.

اگر قصد آشنایی عمیقتر با کلید SSH و نحوه عملکرد آن دارید، پیشنهاد میکنیم درباره تاثیر کلید SSH در امنیت سرور ابری بیشتر بخوانید.

6. راهاندازی یک فایروال داخلی برای جلوگیری از بازدیدهای غیرقانونی

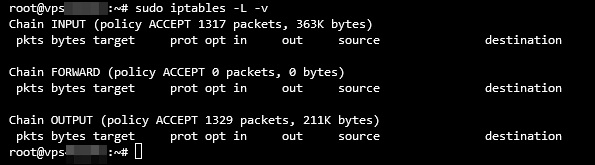

برای فیلتر کردن درخواستها و اطمینان از اینکه فقط بازدیدکنندگان قانونی به سیستم شما دسترسی داشته باشند، یک فایروال برای سرور مجازی یا ابری تنظیم کنید. راهاندازی یک فایروال داخلی به شما کمک میکند تا از ترافیک مخرب و حملات احتمالی DDoS جلوگیری کنید. توزیعهای لینوکس از یک سرویس فایروال داخلی به نام iptables برخوردار هستند. این ابزار با استفاده از جدولها، ترافیک ورودی به سرور و ترافیک خروجی از آن را کنترل میکند. قوانینی به نام chains برای فیلتر کردن بستههای دادههای ورودی و خروجی در فایروال iptables استفاده میشود.

سرور فایروال داخلی توزیعهای لینوکس به شما این امکان را میدهد تا قوانین فایروال را مطابق با نیاز خود تنظیم کنید. در ادامه نحوه نصب و بررسی پیکربندی iptables در اوبونتو را بررسی میکنیم:

- ترمینال را باز کنید و وارد SSH شوید.

- برای نصب iptables دستور زیر را اجرا کنید:

sudo apt-get install iptables- بعد از اتمام نصب دستور زیر را وارد کنید:

sudo iptables -L -vترمینال فهرستی از قوانین iptables را با جزئیات به شما نمایش خواهد داد. در تصویر زیر بخشی از این قوانین را مشاهده میکنید.

7. برای بهبود امنیت سرور ابری، فایروال UFW را پیکربندی کنید

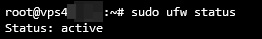

فایروال UFW یا Uncomplicated Firewall یک برنامه داخلی در اوبونتو است که بهعنوان front end برای iptables عمل میکند. شما میتوانید قوانین را مطابق با اولویت خود تغییر دهید و به فایروال اضافه کنید. در ادامه نحوه فعال کردن فایروال UFW را به شما آموزش میدهیم:

- ترمینال را باز کرده و اتصال SSH را برقرار کنید.

- برای فعال کردن UFW دستور زیر را تایپ کنید و Enter را بزنید:

sudo ufw enable- چنانچه پیغامی مبنی بر پیدا نشدن دستور دریافت کردید، فایروال را با استفاده از دستور زیر نصب کنید:

sudo apt-get install ufw- پس از تکمیل نصب، دستور مرحله دوم را دوباره اجرا کنید تا UFW فعال شود.

- با استفاده از دستور زیر، وضعیت فایروال را بررسی کنید:

sudo ufw status

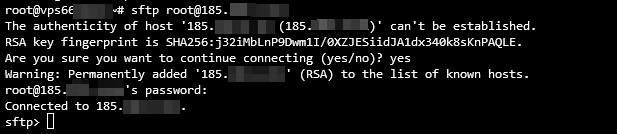

8. استفاده از SFTP بهجای FTP برای رمزگذاری دادهها

اتصال FTP (پروتکل انتقال فایل) بهدلیل عدم رمزگذاری، ناامن است. ازهمینرو استفاده از این نوع اتصال ممکن است دادههای شما را در معرض خطر قرار داده و احتمال حمله sniffing را برای سرقت اطلاعات افزایش دهد. برای جلوگیری از حملات سایبری توصیه میشود بهجای FTP از پروتکل انتقال فایل امن (SFTP) استفاده کنید. پروتکل SFTP همه دادهها از جمله اعتبارنامهها و فایلهای منتقلشده را رمزگذاری میکند.

علاوهبر این، SFTP از حملات مرد میانی (man-in-the-middle) محافظت میکند؛ زیرا کلاینت قبل از دسترسی به سیستم باید احراز هویت شود. برای راهاندازی SFTP مراحل زیر را انجام دهید:

- ترمینال را باز کنید و وارد SSH شوید.

- با استفاده از یکی از دستورهای زیر ارتباط SFTP را آغاز کنید:

sftp user@server_ipaddress

sftp user@remotehost_domainname- اگر از پورت سفارشی استفاده میکنید، یکی از دستورات زیر را اجرا کنید:

sftp -oPort=customport user@server_ipaddress

sftp -oPort=customport user@remotehost_domainnameبعد از اتصال، یک اعلان SFTP مانند زیر روی نمایشگر ظاهر خواهد شد.

9. Fail2Ban؛ ابزاری برای مسدود کردن راه ورود هکرها

نرمافزار امنیتی Fail2Ban ورودهای سیستم را رصد کرده و بعد از تشخیص ورودهای ناموفق توسط یک کاربر، هکر را مسدود میکند. بهعلاوه، این نرمافزار از سرورهای ابری و مجازی در برابر حملات دیکشنری و بروت فورس محافظت به عمل میآورد. نرمافزار Fail2Ban از iptables و فایروال برای ممنوع کردن آدرسهای IP استفاده میکند.

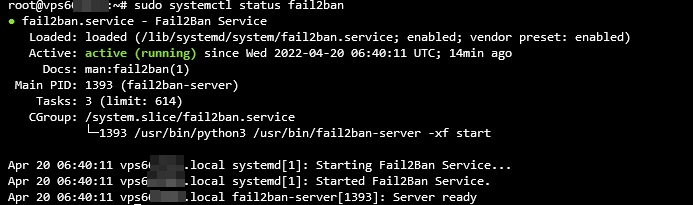

برای راهاندازی پکیج نرمافزاری Fail2Ban در اوبونتو مراحل زیر را طی کنید:

- ترمینال را باز کرده و یک اتصال SSH ایجاد کنید.

- برای نصب پکیج نرمافزاری Fail2Ban دستور زیر را وارد کنید:

sudo apt-get install fail2ban- پیغام زیر به شما نمایش داده خواهد شد که باید دکمه Y و سپس Enter را بزنید.

Do you want to continue? [Y/n] y- بعد از اتمام نصب، وضعیت را با اجرای دستور زیر بررسی کنید:

sudo systemctl status fail2banدرصورتیکه پکیج نرمافزاری Fail2Ban فعال و در حال اجرا باشد، ترمینال باید موارد زیر را به شما نشان دهد.

10. نصب آنتیویروس؛ برای خنثی کردن حملات ویروسی به سرور

علاوهبر راهاندازی فایروال برای فیلتر کردن ترافیک ورودی، نظارت بر فایلها در VPS نیز از اهمیت فوقالعادهای برخوردار است. حملات ویروسی بهعنوان یکی از جدیترین تهدیدهای سایبری علیه سرور لینوکس محسوب میشود که سرورها را مورد هدف قرار داده و به دادهها آسیب وارد میکند. نصب آنتیویروس یکی از مهمترین اقداماتی است که برای افزایش امنیت بعد از خرید سرور ابری یا مجازی میتوانید انجام دهید.

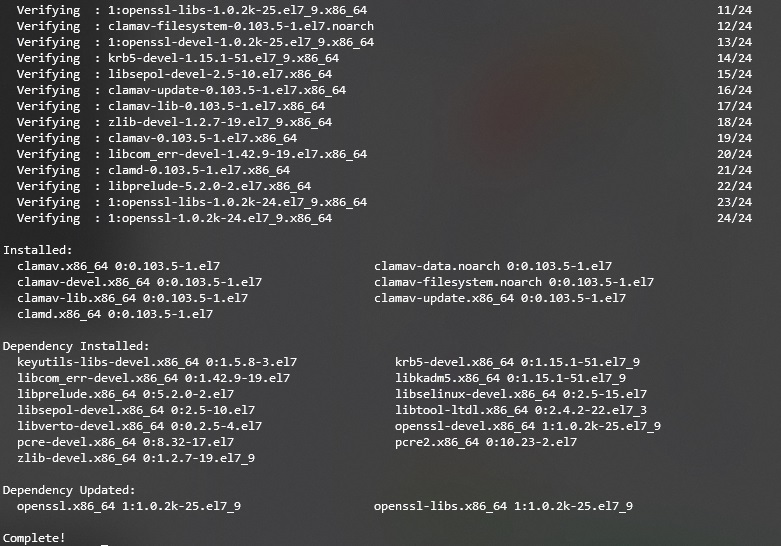

ClamAV یکی از بهترین آنتیویروسها برای شناسایی فعالیتهای مشکوک و قرنطینه کردن فایلهای ناخواسته است. البته اگر سرور شما کمتر از 2 گیگابایت رم دارد، نصب ClamAV را به شما پیشنهاد نمیدهیم؛ زیرا این کار ممکن است حافظه باقیمانده را مصرف و سرور را کرش کند. برای نصب ClamAV در CentOS دستورات زیر را دنبال کنید:

- ترمینال را باز کنید و وارد SSH شوید.

- با استفاده از دستور زیر پکیجهای Extra را برای Enterprise Linux نصب کنید:

sudo yum -y install epel-release- خروجی «Complete!» به شما نشان میدهد که نصب EPEL انجام شده است. برای ایجاد یک خط جدید دکمه اینتر را بزنید.

- برای پاک کردن همه اطلاعات کششده دستور زیر را وارد کنید:

sudo yum clean all- بهمنظور نصب ClamAV دستور زیر را اجرا کنید:

sudo yum -y install clamav-server clamav-data clamav-update clamav-filesystem clamav clamav-scanner-systemd clamav-devel clamav-lib clamav-server-systemdپیغام «Complete!» ظاهر خواهد شد که به شما نشان میدهد نصب ClamAV تمام شده و این نرمافزار در حال اجراست. خروجی مشابه تصویر زیر خواهد بود:

11. جلوگیری از سرقت دادهها با تنظیم VPN

درصورت استفاده از یک اتصال عمومی، ممکن است شخصی ترافیک شما را رهگیری کند و دادههایتان را بدزد. برای جلوگیری از سرقت دادهها توصیه میکنیم از یک شبکه خصوصی مجازی (VPN) برای مبارزه با تهدیدهای امنیتی استفاده کنید.

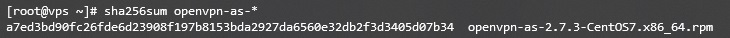

VPNها با جایگزین کردن یک آدرس IP برای دستگاه، ترافیک را از طریق یک تونل رمزگذاریشده هدایت کرده و مکان شما را پنهان میکند. جایگزین شدن یک آدرس IP بهجای آدرس اصلی مکان شما را غیرقابل ردیابی کرده و این امکان را برایتان فراهم میکند تا هنگام استفاده از اینترنت ناشناس بمانید. برای نصب OpenVPN در CentOS اقدامات زیر را انجام دهید:

- ترمینال را باز کرده و با SSH متصل شوید.

- قبل از نصب OpenVPN، پکیج net-tools را نصب و دستور زیر را اجرا کنید:

sudo yum install net-tools- برای دانلود پکیج OpenVPN دستور curl زیر را وارد کنید:

curl -O https://swupdate.openvpn.org/as/openvpn-as-2.7.3-CentOS7.x86_64.rpm- برای تایید اعتبار نصب با استفاده از دستور زیر SHA256 checksum را چاپ کنید:

sha256sum openvpn-as-*- خروجی دستورات مطابق با تصویر زیر خواهد بود:

- چکسام باینری دانلودشده را با آنچه در وبسایت ارائه شده است، مقایسه کنید. درصورت مطابقت این دو نسخه میتوانید با استفاده از دستور زیر شروع به نصب OpenVPN کنید:

sudo rpm --install openvpn-as-*.rpm- بعد از نصب، شما جزئیات Admin UI و Client UI را دریافت خواهید کرد. برای ایجاد یک خط جدید دکمه اینتر را فشار دهید.

- با استفاده از دستور یک پسورد تنظیم کنید:

passwd openvpn- در این مرحله از شما خواسته میشود تا رمز عبور جدید را دوباره تایپ کنید.

- نام کاربری و پسورد openvpn خود را وارد کنید و دکمه sign in را بزنید.

12. بررسی حقوق کاربر و ایجاد محدودیتهای دسترسی

اگر کاربران زیادی در هاستینگ VPS شما وجود دارند، توزیع کنترل و حقوق را باید با دقت بالاتری انجام دهید. ارائه امتیازهای روت به همه کاربران باعث به خطر افتادن منابع و دادههای حساس سرور شما خواهد شد. برای جلوگیری از این مشکل، لازم است دسترسیهای کاربرانتان را روی سرور محدود کنید. برای مدیریت کاربران و امتیازهای آنان در اوبونتو مراحل زیر را طی کنید:

- ترمینال را باز کنید و از طریق SSH متصل شوید.

- برای ایجاد گروه دستور زیر را وارد کرده و بهجای عبارت my-group نام گروهتان را بنویسید:

sudo addgroup my_group- در گام بعدی برای ایجاد کاربر جدید دستور زیر را اجرا کنید و بهجای first_user نام کاربری خود را بنویسید:

adduser first_user- در این مرحله از شما خواسته میشود تا یک رمز عبور و اطلاعاتی مانند نام کامل، شماره اتاق و شماره تلفن را وارد کنید. حرف Y را وارد کرده و سپس دکمه اینتر را برای تایید اطلاعات واردشده فشار دهید.

- برای اضافه کردن کاربر به یک گروه، دستور زیر را اجرا کنید. توجه داشته باشید که هیچ پیغامی برای شما نمایش داده نخواهد شد.

sudo usermod -a -G group1,group2 first_user- برای دادن دسترسی روت به کاربر، دستور زیر را اجرا کنید. همچنان هیچ پیغامی به شما نمایش داده نخواهد شد.

sudo usermod -aG sudo first_user- اگر دایرکتوری دارید و میخواهید امتیاز خواندن و نوشتن را به آن بدهید، از دستور زیر استفاده کنید:

sudo chmod -R g+w /directory13. برای حفظ امنیت سرور مجازی IPv6 را غیرفعال کنید

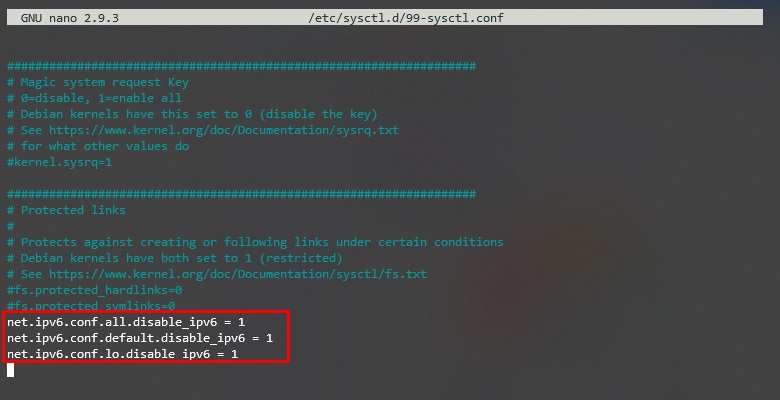

غیرفعال کردن IPv6 به کاهش آسیبپذیریهای امنیتی کمک کرده و هاستینگ VPS شما را کمتر در معرض حملات سایبری قرار میدهد. ازآنجاییکه هکرها اغلب ترافیک مخرب را از طریق IPv6 ارسال میکنند، باز گذاشتن پروتکل احتمال آسیب به سرور ابری و مجازی را بیشتر میکند. با انجام گامهای زیر میتوانید IPv6 را در اوبونتو غیرفعال کنید:

- ترمینال را باز کنید و وارد SSH شوید.

- دستور زیر را برای غیرفعال کردن IPv6 وارد کنید:

sudo nano /etc/sysctl.d/99-sysctl.conf- فایل پیکربندی باز خواهد شد. خطوط زیر را به انتهای فایل اضافه کنید:

net.ipv6.conf.all.disable_ipv6 = 1

net.ipv6.conf.default.disable_ipv6 = 1

net.ipv6.conf.lo.disable_ipv6 = 1

- تغییرات را ذخیره کنید و فایل را ببندید.

- در گام بعدی، برای اجرای تغییرات دستور زیر را اجرا کنید:

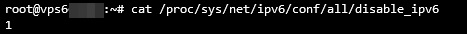

sudo sysctl -p- در آخر دستور زیر را وارد کرده و دکمه Enter را فشار دهید. اگر مانند تصویر زیر عدد 1 را مشاهده کردید، یعنی IPv6 با موفقیت غیرفعال شده است.

cat /proc/sys/net/ipv6/conf/all/disable_ipv6

14. تشخیص بهموقع تهدیدهای امنیتی با نظارت بر ورودیهای سرور

با نظارت بر ورودیهای سرور میتوانید بینشهایی در مورد اتفاقاتی که در میزبانی VPS رخ میدهد، به دست آورید. این ورودها اطلاعات دقیقی درباره شرایط VPS از جمله بار سرور و استفاده از منابع برای اهداف گزارش ارائه میدهند. گزارش ورودیهای سرور به شما کمک میکند تا حملات سایبری یا سایر تهدیدهای امنیتی را در سریعترین زمان ممکن تشخیص دهید. طبیعتا هرچقدر این آسیبپذیریها زودتر شناسایی و برطرف شوند، مهاجمان فرصت کمتری برای رهگیری دادهها خواهند داشت.

یکی از دایرکتوریهای مهم در سیستم لینوکس /var/log نام دارد که مجموعهای از فایلهای ورود است. در این گزارشها اطلاعات مهمی مانند سیستم، کرنل، مدیران پکیجها و اپلیکیشنهای مختلف در حال اجرا روی سرور وجود دارد. در ادامه نحوه باز کردن /var/log را در سرور اوبونتو به شما آموزش دادهایم:

- ترمینال را باز کنید و وارد SSH شوید.

- دستور زیر را اجرا کنید؛ توجه داشته باشید که هیچ پیغامی تولید نخواهد شد:

cd /var/log- برای لیست کردن همه فایلها دستور زیر را وارد کنید:

ls- برای بررسی ورودها این دستور را وارد کنید:

sudo cat syslog15. با آپدیت اپلیکیشنها آسیبپذیریها را کاهش دهید

ازآنجاییکه نرمافزارهای قدیمی معمولا آسیبپذیریهای فراوانی دارند، آپدیت کردن برنامهها به ارتقای امنیت VPS و جلوگیری از حملات سایبری به سرور ابری کمک میکند. در یک سیستمعامل لینوکس میتوانید دستوری را برای لیست کردن و نصب سریع همه بهروزرسانیهای پکیج اجرا کنید. نحوه انجام این کار در دبیان یا اوبونتو به شرح زیر است:

- ترمینال را باز کنید و از طریق SSH متصل شوید.

- دستور زیر را برای نصب yum-cron وارد کنید:

sudo yum install yum-cron- برای فعال کردن سرویس دستور زیر را اجرا کنید. این دستور خروجی به شما نمایش نخواهد داد.

sudo systemctl enable yum-cron.service- برای شروع سرویس دستور زیر را وارد کنید. بعد از اجرای کد زیر هم پاسخی دریافت نخواهید کرد.

sudo systemctl start yum-cron.service- از دستور زیر برای بررسی وضعیت سرویس استفاده کنید:

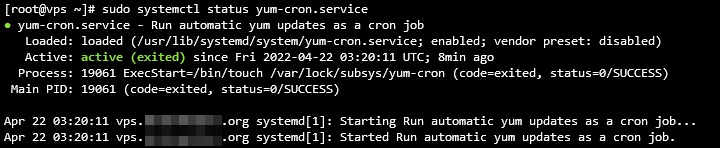

sudo systemctl status yum-cron.service

- از دستور زیر برای باز کردن فایل پیکربندی استفاده کنید:

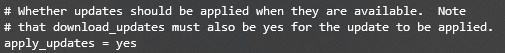

sudo vi /etc/yum/yum-cron.conf- خط زیر را در خروجی پیدا کنید و بهجای no عبارت yes را بنویسید. تغییرات را ذخیره کرده و با استفاده از این دستور از فایل خارج شوید.

apply_updates = yes

خرید سرور ابری از ارائهدهندگان معتبر؛ اصلیترین گام تامین امنیت سرور

در این مقاله به بررسی 15 روش افزایش امنیت بعد از خرید سرور ابری اشاره کردیم. بااینحال به یاد داشته باشید که انجام اقدامات مطرح در این مقاله بدون خرید سرور ابری از یک ارائهدهنده معتبر ارزش چندانی ندارد. ازهمینرو در وهله اول باید یک شرکت ارائهدهنده مناسب برای خرید سرور انتخاب کنید.

ابر دراک با تکیه بر دانش آکادمیک و تجربه عملی در بازار اقدام به ارائه سرویسهای مختلفی مانند شبکه توزیع محتوا و سرورهای ابری کرده است. پشتیبانهای فنی ابر دراک بهصورت ۲۴ ساعته نظارت کاملی بر فعالیت سرورها دارند و آماده ارائه خدمات پشتیبانی و مشاوره هستند. با خرید سرور ابری از ابر دراک از زیرساختی امن، مطمئن و هوشمند برای کسبوکارتان بهرهمند خواهید شد.

منبع: مقاله هاستینگر