SSH یا پوسته امن (Secure Shell) یک پروتکل رمزگذاریشده است که برای مدیریت و برقراری ارتباط با سرورها استفاده میشود. کاربران، بهویژه مدیران سیستم، از طریق کلید SSH به یک راه امن برای دسترسی به کامپیوتر از طریق یک شبکه ناامن دست پیدا میکنند. این پروتکل امنیتی ترکیبی از یک کلید عمومی و یک کلید خصوصی است که بهصورت جفتی عمل میکنند. کلید عمومی برای رمزگذاری دادهها استفاده میشود و کلید خصوصی برای رمزگشایی از دادهها فقط در اختیار کاربر قرار میگیرد.

اگر قصد اتصال ایمنتر به سرور را دارید، پیشنهاد میکنیم بهجای رمز عبور، از کلیدهای SSH استفاده کنید. به یاد داشته باشید که ساخت کلید SSH در لینوکس و ویندوز با یکدیگر متفاوت است. در این مقاله مراحل ساخت کلید SSH در ویندوز و لینوکس را بهصورت گامبهگام آموزش میدهیم. با ما همراه باشید تا با این تکنولوژی حیاتی برای بهبود امنیت اتصال به سرور آشنا شوید.

مراحل ساخت کلید SSH در لینوکس

یکی از مهمترین اقدامات بعد از خرید سرور ابری لینوکس یا ویندوز، ساخت کلید SSH برای اتصال ایمن به سرور و انتقال امن اطلاعات است. هنگام کار با یک سرور اوبونتو احتمالا بیشتر وقتتان را در یک جلسه ترمینال که از طریق SSH به سرورتان متصل است، میگذرانید. در این قسمت نحوه تنظیم کلیدهای SSH برای اوبونتو 20.04 را آموزش میدهیم.

گام اول؛ ایجاد جفت کلید (Key Pair)

اولین قدم برای ساخت کلید SSH در اوبونتو این است که یک جفت کلید در ماشین کلاینت (معمولا کامپیوتر خودتان) ایجاد کنید.

ssh-keygenبهصورت پیشفرض، نسخههای اخیر ssh-keygen یک جفت کلید RSA 3072-bit میسازند که برای اکثر موارد بهاندازه کافی ایمن هستند (شما میتوانید برای ایجاد یک کلید 4096-bit بزرگتر از فلگ -b 4096 استفاده کنید).

بعد از وارد کردن دستور، خروجی زیر را مشاهده خواهید کرد:

Output

Generating public/private rsa key pair.

Enter file in which to save the key (/your_home/.ssh/id_rsa):برای ذخیره کردن جفت کلید در سابدایرکتوری .ssh/ در دایرکتوری اصلی خود کلید Enter را فشار دهید یا یک مسیر جایگزین مشخص کنید.

اگر قبلا یک جفت کلید SSH ایجاد کردهاید، ممکن است پیام زیر را مشاهده کنید:

Output

/home/your_home/.ssh/id_rsa already exists.

Overwrite (y/n)?اگر بازنویسی کلید (Overwrite) را روی دیسک انتخاب کنید، دیگر نمیتوانید با استفاده از کلید قبلی احراز هویت کنید. بنابراین هنگام پاسخ دادن به سوال بالا با «بله» (Y) بسیار مراقب باشید؛ زیرا این یک فرایند مخرب است که برگشتی ندارد.

سپس شما پیغام زیر را مشاهده خواهید کرد:

Output

Enter passphrase (empty for no passphrase):توصیه میشود در این قسمت یک عبارت امنیتی وارد کنید. این عبارت برای جلوگیری از ورود کاربران غیرمجاز به سیستم، یک لایه امنیتی بیشتر اضافه میکند.

در نهایت شما یک خروجی مشابه زیر دریافت خواهید کرد:

Output

Your identification has been saved in /your_home/.ssh/id_rsa

Your public key has been saved in /your_home/.ssh/id_rsa.pub

The key fingerprint is:

SHA256:/hk7MJ5n5aiqdfTVUZr+2Qt+qCiS7BIm5Iv0dxrc3ks user@host

The key's randomart image is:

+---[RSA 3072]----+

| .|

| + |

| + |

| . o . |

|o S . o |

| + o. .oo. .. .o|

|o = oooooEo+ ...o|

|.. o *o+=.*+o....|

| =+=ooB=o.... |

+----[SHA256]-----+حالا شما یک کلید عمومی و خصوصی دارید که میتوانید از آن برای احراز هویت و اتصال به سرور ابری استفاده کنید. بعد از ساخت کلید عمومی، باید آن را روی سرورتان قرار دهید تا بتوانید از احراز هویت مبتنیبر SSH-key برای ورود به سیستم استفاده کنید.

گام دوم؛ کپی کردن کلید عمومی در سرور اوبونتو

سریعترین راه برای کپی کردن کلید عمومی خود در هاست اوبونتو، استفاده از ابزاری به نام ssh-copy-id است. اگر ssh-copy-id را روی کامپیوترتان ندارید، از روشهای جایگزین زیر استفاده کنید:

کپی کردن کلید عمومی با استفاده از ssh-copy-id

ابزار ssh-copy-id بهطور پیشفرض در بسیاری از سیستمعاملها وجود دارد. بنابراین ممکن است این ابزار روی سیستم محلی (Local) شما در دسترس باشد. برای انجام این روش، باید از قبل به سرور خود دسترسی SSH مبتنیبر رمز عبور داشته باشید.

برای استفاده از این ابزار، شما باید هاست ریموتی که میخواهید به آن متصل شوید و یک حساب کاربری که به آن دسترسی SSH مبتنیبر رمز عبور دارید، مشخص کنید. کلید عمومی SSH شما در این حساب کاربری کپی میشود.

نحو (Syntax) عبارت است از:

ssh-copy-id username@remote_hostسپس پیام زیر را مشاهده خواهید کرد:

Output

The authenticity of host '203.0.113.1 (203.0.113.1)' can't be established.

ECDSA key fingerprint is fd:fd:d4:f9:77:fe:73:84:e1:55:00:ad:d6:6d:22:fe.

Are you sure you want to continue connecting (yes/no)? yesاین پیام بدین معناست که کامپیوتر محلی شما هاست ریموت را تشخیص نمیدهد. اولین باری که به یک هاست جدید متصل میشوید، این پیغام نمایش داده خواهد شد که باید کلمه «yes» را بنویسید و برای ادامه فرایند، کلید Enter را فشار دهید.

سپس، ابزار حساب کاربری محلی شما را برای یافتن کلید id_rsa.pub که قبلا ایجاد کرده بودید، اسکن میکند. بعد از پیدا شدن کلید، باید رمز عبور حساب کاربری کاربر ریموت را وارد کنید:

Output

/usr/bin/ssh-copy-id: INFO: attempting to log in with the new key(s), to filter out any that are already installed

/usr/bin/ssh-copy-id: INFO: 1 key(s) remain to be installed -- if you are prompted now it is to install the new keys

username@203.0.113.1's password:رمز عبور را وارد کنید و Enter را فشار دهید. توجه کنید که بهدلیل مسائل امنیتی، رمز عبور هنگام تایپ نمایش داده نخواهد شد. ابزار با استفاده از رمز عبوری که وارد کردهاید، به حساب کاربری موجود در هاست ریموت متصل میشود. سپس محتویات کلید ~/.ssh/id_rsa.pub را داخل فایلی در دایرکتوری ~/.ssh اصلی حساب کاربری ریموت با نام authorized_keys کپی میکند.

در این صورت، خروجی زیر را خواهید دید:

Output

Number of key(s) added: 1

Now try logging into the machine, with: "ssh 'username@203.0.113.1'"

and check to make sure that only the key(s) you wanted were added.حالا کلید id_rsa.pub روی حساب کاربری ریموت آپلود شده است و شما میتوانید به گام سوم بروید. بااینحال، ما در بخش بعد قرار است به آموزش کپی کردن کلید عمومی با استفاده از SSH بپردازیم.

کپی کردن کلید عمومی با استفاده از SSH

اگر به ssh-copy-id دسترسی ندارید، اما به یک حساب کاربری روی سرورتان دسترسی SSH مبتنیبر رمز عبور دارید، با استفاده از یک روش SSH معمولی میتوانید کلیدهایتان را آپلود کنید.

همچنین این کار را میتوانید با استفاده از دستور cat برای خواندن محتویات کلید SSH عمومی روی کامپیوتر محلی خود و ارسال (Piping) آن از طریق یک اتصال SSH به سرور ریموت انجام دهید.

از طرف دیگر، میتوانید مطمئن شوید که دایرکتوری ~/.ssh وجود دارد و از مجوزهای درستی در حساب کاربری مورد استفاده شما برخوردار است.

سپس باید محتویات ارسالی را به فایل authorized_keys انتقال دهید. در ادامه میتوانید از نماد تغییر مسیر >> برای اضافه کردن محتوا بهجای بازنویسی آن استفاده کنید. با این کار بدون از بین بردن کلیدهای اضافهشده قبلی، کلیدها را اضافه خواهید کرد. دستور کامل به شکل زیر است:

cat ~/.ssh/id_rsa.pub | ssh username@remote_host "mkdir -p ~/.ssh && touch ~/.ssh/authorized_keys && chmod -R go= ~/.ssh && cat >> ~/.ssh/authorized_keys"شما ممکن است پیام زیر را ببینید:

Output

The authenticity of host '203.0.113.1 (203.0.113.1)' can't be established.

ECDSA key fingerprint is fd:fd:d4:f9:77:fe:73:84:e1:55:00:ad:d6:6d:22:fe.

Are you sure you want to continue connecting (yes/no)? yesاین بدان معناست که کامپیوتر محلی شما هاست ریموت را نمیشناسد و اولین باری است که به یک هاست جدید متصل میشوید. بنابراین «Yes» را بنویسید و دکمه Enter را فشار دهید.

در ادامه باید از شما خواسته شود که رمز عبور حساب کاربری کاربر ریموت را وارد کنید:

Output

username@203.0.113.1's password:بعد از وارد کردن رمز عبور، محتوای کلید id_rsa.pub در انتهای فایل authorized_keys از حساب کاربری کاربر ریموت کپی خواهد شد. با انجام موفقیتآمیز این کار میتوانید به گام سوم از ساخت کلید SSH در لینوکس بروید.

کپی کردن کلید عمومی بهصورت دستی

درصورتیکه به سرور خود دسترسی SSH مبتنیبر رمز عبور ندارید، باید فرایند بالا را بهصورت دستی تکمیل کنید. محتوای فایل id_rsa.pub خود را به فایل ~/.ssh/authorized_keys در ماشین ریموت خود اضافه کنید.

برای نمایش محتوای کلید id_rsa.pub، دستور زیر را در کامپیوتر محلی خود بنویسید:

cat ~/.ssh/id_rsa.pubبا نوشتن دستور بالا، محتوای کلید را مشابه زیر خواهید دید:

Output

ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAACAQCqql6MzstZYh1TmWWv11q5O3pISj2ZFl9HgH1JLknLLx44+tXfJ7mIrKNxOOwxIxvcBF8PXSYvobFYEZjGIVCEAjrUzLiIxbyCoxVyle7Q+bqgZ8SeeM8wzytsY+dVGcBxF6N4JS+zVk5eMcV385gG3Y6ON3EG112n6d+SMXY0OEBIcO6x+PnUSGHrSgpBgX7Ks1r7xqFa7heJLLt2wWwkARptX7udSq05paBhcpB0pHtA1Rfz3K2B+ZVIpSDfki9UVKzT8JUmwW6NNzSgxUfQHGwnW7kj4jp4AT0VZk3ADw497M2G/12N0PPB5CnhHf7ovgy6nL1ikrygTKRFmNZISvAcywB9GVqNAVE+ZHDSCuURNsAInVzgYo9xgJDW8wUw2o8U77+xiFxgI5QSZX3Iq7YLMgeksaO4rBJEa54k8m5wEiEE1nUhLuJ0X/vh2xPff6SQ1BL/zkOhvJCACK6Vb15mDOeCSq54Cr7kvS46itMosi/uS66+PujOO+xt/2FWYepz6ZlN70bRly57Q06J+ZJoc9FfBCbCyYH7U/ASsmY095ywPsBo1XQ9PqhnN1/YOorJ068foQDNVpm146mUpILVxmq41Cj55YKHEazXGsdBIbXWhcrRf4G2fJLRcGUr9q8/lERo9oxRm5JFX6TCmj6kmiFqv+Ow9gI0x8GvaQ== demo@testبا استفاده از هر روشی که میتوانید، به هاست ریموت خود دسترسی پیدا کنید.

هنگامی که به حساب کاربری خود روی سرور ریموت دسترسی پیدا کردید، باید از وجود دایرکتوری ~/.ssh مطمئن شوید. دستور زیر در صورت نیاز یک دایرکتوری ایجاد میکند یا اگر دایرکتوری از قبل وجود داشت، هیچ کاری انجام نمیدهد:

mkdir -p ~/.sshاکنون، میتوانید فایل authorized_keys را داخل این دایرکتوری ایجاد یا اصلاح کنید. دستور زیر نیز به شما کمک میکند تا محتویات فایل id_rsa.pub خود را به انتهای فایل authorized_keys اضافه کنید و در صورت نیاز، آن را بسازید:

echo public_key_string >> ~/.ssh/authorized_keysدر دستور بالا، عبارت public_key_string را با خروجی از دستور cat ~/.ssh/id_rsa.pub که روی سیستم محلی خود اجرا کردهاید، جایگزین کنید. این عبارت باید با ssh-rsa AAAA… شروع شود.

در نهایت، باید مطمئن شوید که دایرکتوری ~/.ssh و فایل authorized_keys مجموعه مجوزهای مناسب را دارند:

chmod -R go= ~/.sshاین دستور بهصورت بازگشتی همه مجوزهای Group و Other را برای دایرکتوری ~/.ssh/ حذف خواهد کرد.

اگر از حساب ریشه (Root) برای تنظیم کلیدهای یک حساب کاربری استفاده میکنید، مهم است که دایرکتوری ~/.ssh متعلق به کاربر باشد، نه ریشه:

chown -R sammy:sammy ~/.sshدر مثال بالا، کاربر Sammy نام دارد. شما باید نام کاربری مناسب را در دستور بالا جایگزین کنید.

حالا میتوانید احراز هویت بدون رمز عبور را با سرور اوبونتوی خود انجام دهید. برای آشنایی با فرایند احراز هویت SSH پیشنهاد میکنیم مقاله «SSH چیست» را مطالعه کنید.

گام سوم؛ احراز هویت به سرور اوبونتو با استفاده از کلیدهای SSH

اگر یکی از روشهای کپی کردن کلید عمومی را با موفقیت انجام دادهاید، حالا میتوانید بدون رمز عبور حساب کاربری ریموت وارد هاست ریموت شوید. برای این کار دستور زیر را وارد کنید:

ssh username@remote_hostاگر برای اولین بار به این هاست وصل میشوید یا از روش کپی کردن کلید عمومی بهصورت دستی استفاده میکنید، ممکن است خروجی زیر را ببینید:

Output

The authenticity of host '203.0.113.1 (203.0.113.1)' can't be established.

ECDSA key fingerprint is fd:fd:d4:f9:77:fe:73:84:e1:55:00:ad:d6:6d:22:fe.

Are you sure you want to continue connecting (yes/no)? yesاین بدان معناست که کامپیوتر محلی شما هاست ریموت را نمیشناسد. بنابراین برای ادامه کار، «Yes» را بنویسید و دکمه Enter را فشار دهید.

اگر برای کلید خصوصی خود یک عبارت عبور تعیین نکرده باشید، بلافاصله وارد سیستم خواهید شد. اما چنانچه هنگام ایجاد کلید SSH، یک عبارت عبور برای کلید خصوصی تعیین کردهاید، اکنون از شما خواسته میشود که آن را وارد کنید.

توجه داشته باشید که برای امنیت بیشتر، عبارت عبور شما در جلسه ترمینال نمایش داده نمیشود. پس از احراز هویت، یک جلسه شل (Shell) جدید برای شما با حساب کاربری پیکربندیشده در سرور اوبونتو باز میشود.

اگر احراز هویت مبتنیبر کلید موفقیتآمیز بود، مطالعه این مقاله را ادامه دهید تا با نحوه افزایش امنیت سیستم از طریق غیرفعال کردن احراز هویت رمز عبور آشنا شوید.

گام چهارم؛ غیرفعالسازی احراز هویت مبتنیبر رمز عبور در سرور لینوکس

اگر توانستید با استفاده از SSH و بدون رمز عبور وارد حساب کاربری خود شوید، احراز هویت مبتنیبر کلید SSH را با موفقیت پیکربندی کردهاید. بااینحال، مکانیسم احراز هویت مبتنیبر رمز عبور هنوز برای شما فعال است و سرورتان همچنان در معرض حملات Brute-force قرار دارد.

قبل از انجام این مرحله، مطمئن شوید که یا احراز هویت مبتنیبر کلید SSH برای حساب Root در این سرور پیکربندی شده است یا ترجیحا احراز هویت مبتنیبر کلید SSH برای یک حساب غیرریشه (Non-root) با دسترسی Sudo در این سرور پیکربندی شده باشد. این مرحله ورودهای مبتنیبر رمز عبور را قفل میکند؛ بنابراین اطمینان از اینکه همچنان دسترسی مدیریتی دارید، بسیار ضروری است.

وقتی تایید کردید که حساب کاربری ریموت شما از امتیازهای مدیریتی برخوردار است، با کلیدهای SSH یا با یک حساب کاربری با امتیازهای Sudo به سرور ریموت خود وارد شوید. سپس فایل پیکربندی SSH daemon را باز کنید:

sudo nano /etc/ssh/sshd_configداخل فایل، یک دستور با نام PasswordAuthentication را جستوجو کنید. این خط ممکن است با یک # در ابتدای خود کامنت شده باشد. با حذف #، خط را از حالت کامنت خارج کنید و مقدار آن را روی No قرار دهید. با این کار، دیگر نمیتوانید از طریق SSH با استفاده از رمز عبور وارد حساب کاربری شوید:

/etc/ssh/sshd_config

. . .

PasswordAuthentication no

. . .بعد از اتمام کار، با فشار دادن همزمان CTRL+X و سپس Y فایل را ذخیره کنید و ببندید. در نهایت برای خروج nano دکمه Enter را فشار دهید. برای فعال کردن این تغییرات باید سرویس sshd را ریاستارت کنید:

sudo systemctl restart sshمحض احتیاط نیز یک پنجره ترمینال جدید باز کنید و قبل از بستن Session فعلی خود، صحت عملکرد سرویس SSH را بسنجید:

ssh username@remote_hostبعد از اینکه عملکرد درست سرویس SSH را تایید کردید، میتوانید با خیال راحت همه Sessionهای فعلی سرور را ببندید.

اکنون ورودهای مبتنیبر رمز عبور غیرفعال شدهاند و SSH daemon روی سرور اوبونتوی شما فقط به احراز هویت مبتنیبر کلید SSH پاسخ میدهد.

نحوه ساخت کلید SSH در ویندوز

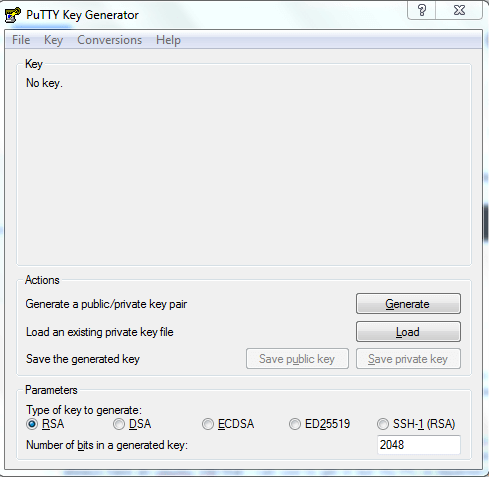

برای ساخت کلید SSH در ویندوز، باید نرمافزارهای PuTTY و PuTTYgen را دانلود و نصب کنید؛ نرمافزار PuTTY ابزاری برای اتصال به سرورهای ریموت از طریق SSH است و PuTTYgen یک ابزار گرافیکی است که برای ایجاد کلید SSH در ویندوز استفاده میشود. PuTTYgen مانند ابزار ssh-keygen است که در برخی از پیادهسازیهای دیگر SSH به کار میرود. عملکرد اصلی PuTTYgen ایجاد جفت کلید عمومی و خصوصی است. PuTTY کلیدها را در فرمت خاص خود در فایلهای .ppk ذخیره میکند. بااینحال، این ابزار همچنین میتواند کلیدها را به سایر فرمتها نیز تبدیل کند.

گام اول؛ دانلود و نصب PuTTYgen

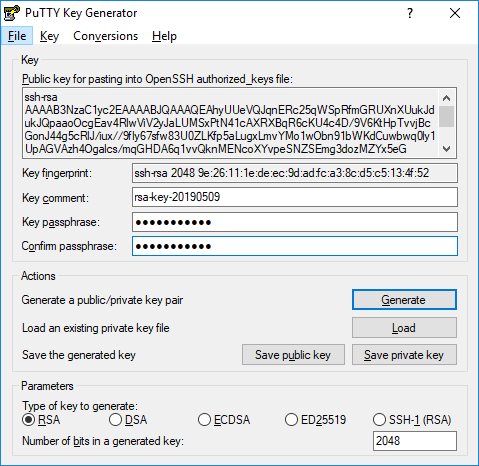

در گام اول از ساخت SSH key، وارد وبسایت PuTTY شوید و فایل .msi را در بخش فایلهای پکیج از بالای صفحه دانلود کنید. سپس فایل آن را از حالت فشرده خارج کرده و روی کامپیوتر محلی خود نصب کنید. بعد از نصب برنامهها، برنامه PuTTYgen را از منوی Start باز کنید. برنامه تولید کلید شبیه به تصویر زیر است:

گام دوم؛ ایجاد یک جفت کلید جدید برای احراز هویت

در صورت تمایل میتوانید پارامترها را در قسمت پایین پنجره بازشده سفارشی کنید، اما مقادیر پیشفرض معمولا برای بیشتر موقعیتها مناسب هستند. بااینحال، الزامات رمزگذاری جدید فدورا 33 الگوریتمهای پیشفرض RSA را نمیپذیرند. بنابراین، هنگام ایجاد یک کلید برای استفاده با فدورا 33، ECDSA یا الگوریتم پشتیبانیشده دیگری را انتخاب کنید. استفاده از SSH-2 RSA با اندازه کلید 2048 بیتی نیز برای اکثر افراد مناسب است.

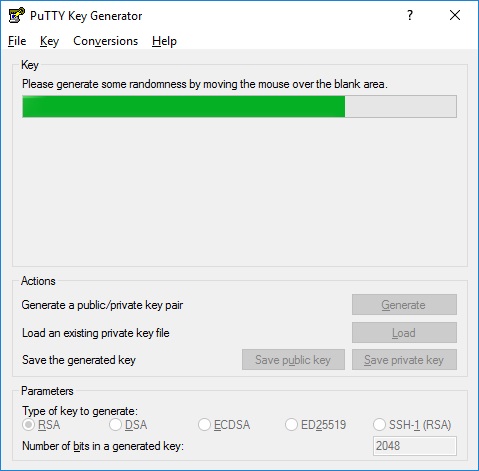

بعد از انتخاب پارامتر مورد نظر، روی دکمه Generate در قسمت پایین سمت راست کلیک کنید.

ممکن است از شما خواسته شود که با حرکت دادن اشارهگر ماوس روی ناحیه خالی، مقداری تصادفی (Randomness) ایجاد کنید. این تصادفیسازی که به آن «آنتروپی» نیز میگویند، برای ایجاد کلیدها بهصورت ایمن استفاده میشود تا سایر افراد نتوانند آنها را بازتولید کنند.

بسته به اندازه کلید، باید ماوس را آنقدر حرکت دهید تا نوار سبزرنگ کامل شود. بعد از تکمیل نوار، کلید عمومی در پنجره ظاهر خواهد شد. اکنون میتوانید برای بهبود امنیت، یک عبارت عبور برای کلید مشخص کنید. در این صورت، با هر بار استفاده از این کلید، باید عبارت عبور خود را نیز وارد کنید؛ مگر اینکه از نرمافزار SSH agent که کلید رمزگشاییشده را ذخیره میکند، استفاده کنید.

بعد از اتمام کار، روی دکمه «Save private key» کلیک کرده و یک مکان امن برای نگهداری از آن انتخاب کنید. شما میتوانید کلیدتان را با نام دلخواه نامگذاری کنید. پسوند .ppk بهطور خودکار اضافه خواهد شد.

اگر عبارت عبوری وارد نکردهاید، باید تایید کنید که میخواهید کلید را بدون رمز ذخیره کنید. بهشدت توصیه میکنیم که از یک عبارت عبور استفاده کنید، اما برای رد کردن این درخواست میتوانید کلید Enter را فشار دهید.

گام سوم؛ کار با فرمت کلید عمومی PuTTY

در این مرحله از ساخت کلید SSH در ویندوز میتوانید روی ذخیره کلید عمومی نیز کلیک کنید. اما توجه داشته باشید فرمتی که PuTTYgen از آن هنگام ذخیره کلید عمومی استفاده میکند، با فایلهای authorized_keys OpenSSH مورد استفاده برای احراز هویت کلید SSH در سرورهای لینوکس ناسازگار است.

اگر بعد از ذخیره کلید خصوصی نیاز دارید که کلید عمومی را با فرمت مناسب ببینید، کارهای زیر را انجام دهید:

- PuTTYgen را باز کنید.

- روی دکمه «Load» کنار عبارت «Load an existing private key file» کلیک کنید.

- به کلید خصوصی در فایل سیستم خود بروید و آن را انتخاب کنید.

- روی «Open» کلیک کنید.

با انجام مراحل بالا، کلید عمومی دوباره در قالب مناسب نمایش داده خواهد شد.

راهکارهای امنیتی بعد از ساخت SSH Key

در سازمانهای بزرگ تعداد کلیدهای SSH روی سرورها و کلاینتها میتواند بهراحتی به حدود 10ها هزار و در برخی موارد به میلیونها کلید برسد. کلیدهای SSH در چنین مقادیری ممکن است خودشان به یک خطر امنیتی بزرگ تبدیل شوند و الزامات تطبیق را نقض کنند. ازهمینرو هر سازمان بزرگ باید مطمئن شود که فرایندهای ایجاد و خاتمه مناسب برای کلیدهای SSH را بهعنوان بخشی از عملکرد مدیریت شناسایی و دسترسی (Identify and Access Management – AIM) خود دارد. علاوهبر این، توصیه میشود که تمام کلیدهای SSH بهصورت دورهای بازسازی و تغییر داده شوند.

سوالات متداول

نحوه ساخت کلید SSH در ویندوز چگونه است؟

برای ساخت کلید SSH در ویندوز باید از نرمافزارهای PuTTY و PuTTYgen استفاده کنید.

برای ساخت کلید SSH در لینوکس به چه ابزاری نیاز داریم؟

از ابزار ssh-keygen میتوانید برای ساخت کلید SSH در لینوکس استفاده کنید.

منابع: Digitalocean1 | Digitalocean2 | SSH